Bevezetés

A VPN (Virtual Private Nwetwork) egy virtuális magánhálózat, amely lehetővé teszi, hogy biztonságosan csatlakozzon az internethez, és távolról elérhesse a vállalata informatikai hálózatát. A VPN-en keresztül tehát akár nem megbízható hálózatról is hozzáférhet a vállalati szolgáltatásokhoz és erőforrásokhoz, mintha fizikailag lenne jelen az irodában.

A VPN-ek könnyedén létrehozhatók az általános operációs rendszerek mentén, mint pl. az akutális Windows verziók, egy olyan szolgáltatás révén, mint az OpenVPN. Ez egy nyílt forráskódú szoftver, amely lehetővé teszi titkosított virtuális csatorna létrehozását a TLS / SSL (Transport Layer Security / Secure Sockets Layer) protokollok alapján, tanúsítványok felhasználásával, amelyek lehetővé teszik a forgalom biztonságos áthaladását a szerver és egy vagy több kliens között.

Ebben az oktatóanyagban bemutatjuk, hogyan lehet VPN-t telepíteni egy Cloud Server kiszolgálóra az OpenVPN szoftver telepítésével és konfigurálásával a Windows Server 2019 operációs rendszeren.

Előfeltételek

Azonos hálózathoz való csatlakozásnál a VPN-hez csatlakoztatott két vagy több eszköznek (kliens és szerver) hozzáféréssel kell rendelkeznie az 1194-es porthoz.

Ez úgy tehető meg, hogy engedélyezi az UDP forgalmat az adott porton, hozzáadva a szükséges szabályt a tűzfalhoz.

Az OpenVPN telepítése

Az első lépés az OpenVPN windowsos telepítőjének letöltése a hivatalos webhelyről.

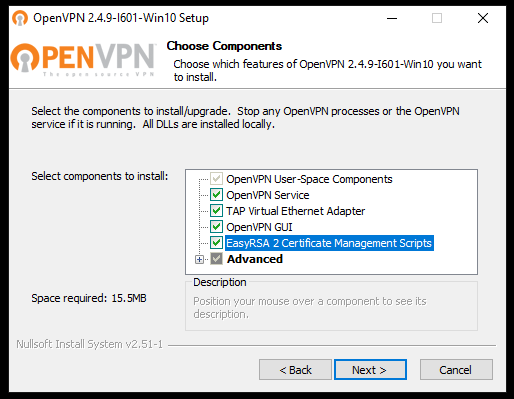

Miután letöltötte a fájlt, nyissa meg és indítsa el a telepítést. Győződjön meg arról, hogy bejelölte a pipát az "EasyRSA 2 Certificate Management Scripts" mellett, majd kattintson a "Next" gombra.

Folytassa a telepítést, továbblépve az egyes szakaszokon, amikor erre szükség van.

Tanúsítványok és kulcsok generálása a kiszolgálóhoz

Miután az OpenVPN előzetes telepítési fázisa befejeződött, készíts el a VPN eléréséhez szükséges tanúsítványokat és kulcsokat.

Először nyissa meg a Windows Server terminálját. Ehhez kattintson a Start gombra, írja be a "cmd" parancsot, és kattintson a jobb gombbal a Parancssor ikonra, majd válassza a "Futtatás rendszergazdaként" lehetőséget.

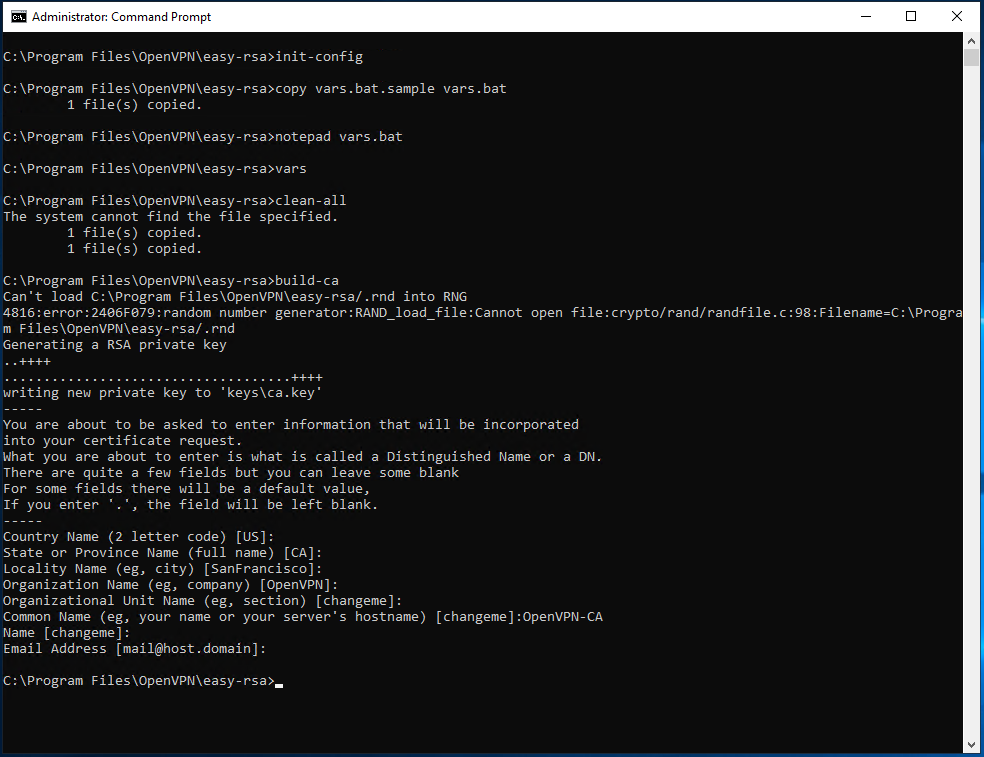

Lépjen abba a mappába, ahová az OpenVPN telepítve volt, és indítsa el az "init-config" parancsfájlt.

cd "C:\Program Files\OpenVPN\easy-rsa"

init-config

Az alábbi ábrához hasonló kimenetet kell látnia.

Ezen a ponton alkalmazza a változtatásokat a "vars.bat" fájlra a "C: \ Program Files \ OpenVPN \ easy-rsa" mappában:

notepad vars.bat

A dokumentum végén lesz egy sor "set" kezdetű tétel, amelyet a környezeti változók közötti információk beállításához használnak. A tanúsítvány előállításához szerkessze ezeket a mezőket az adataival.

Ez a lépés nem elengedhetetlen, mivel később is meg kell adnia ezeket az információkat. Ha azonban a fájlban most állítja be az értékeket, ezeket később alapértelmezett paraméterként használja.

Miután megadta ezeket az információkat, mentse el a fájlt, és zárja be a szövegszerkesztőt. Ezután írja be a következő parancsokat a módosítások alkalmazásához:

vars

clean-all

Ezután kezdje el létrehozni a tanúsítványt. A terminálról (rendszergazdaként futtatva és mindig a "C: \ Program Files \ OpenVPN \ easy-rsa" mappában) írja be:

build-ca

Ha a "vars" fájlt már szerkesztették az Ön adataival, akkor ez már szerepel az egyes kötelező mezők szögletes zárójelében. Ebben az esetben csak nyomja meg az "Enter" gombot, hogy ezt az értéket alapértelmezett paraméterként válassza ki.

Másrészt a "Common name" elemnek könnyen megjegyezhető nevet kell adnia: ebben az esetben az "OpenVPN-CA" használandó.

Annak ellenőrzésére, hogy a tanúsítványgenerálás sikeres volt-e, a "ca.crt" és "ca.key" fájloknak létre kell jönniük az "easy-rsa \ keys" mappában.

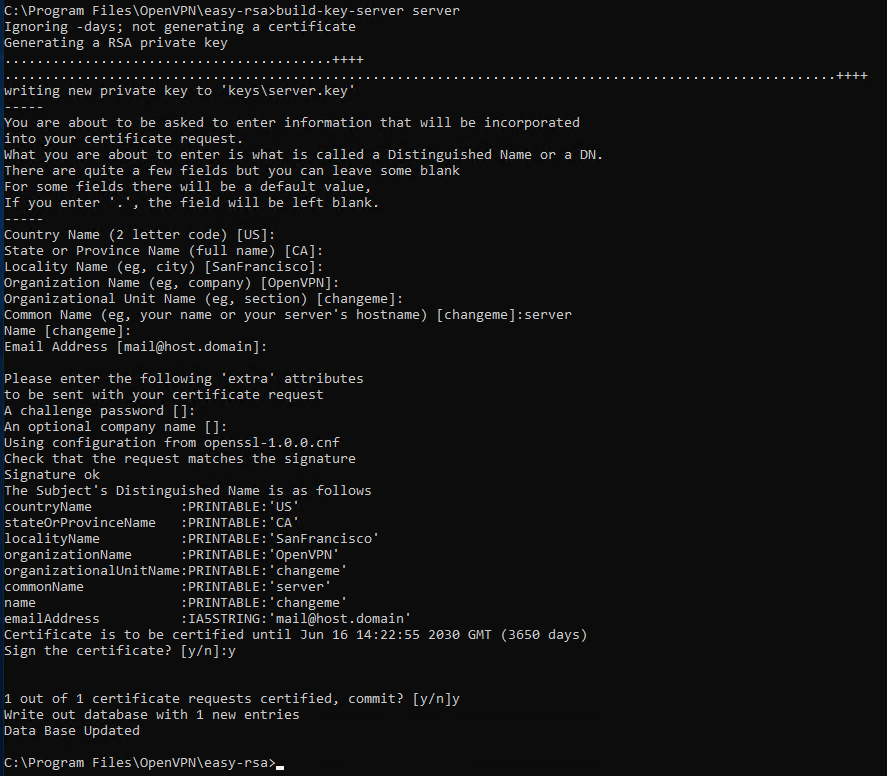

Ezen a ponton hozza létre a kiszolgáló kulcsait. Az eljárás elindításához használja a következő parancsot:

build-key-server server_name

Ebben az esetben rendelje hozzá a kiszolgálóhoz az általános nevet azáltal, hogy azt a "Common name" alatt adja meg. Amint az a következő képen látható, itt a "server" nevet használták.

Az eljárás vége felé kétszer meg kell erősítenie az adatkészlet mentését. Mindkét esetben írja be az y billentyűt és nyomja meg az "Enter"-t.

Kulcs generálása a kliens számára

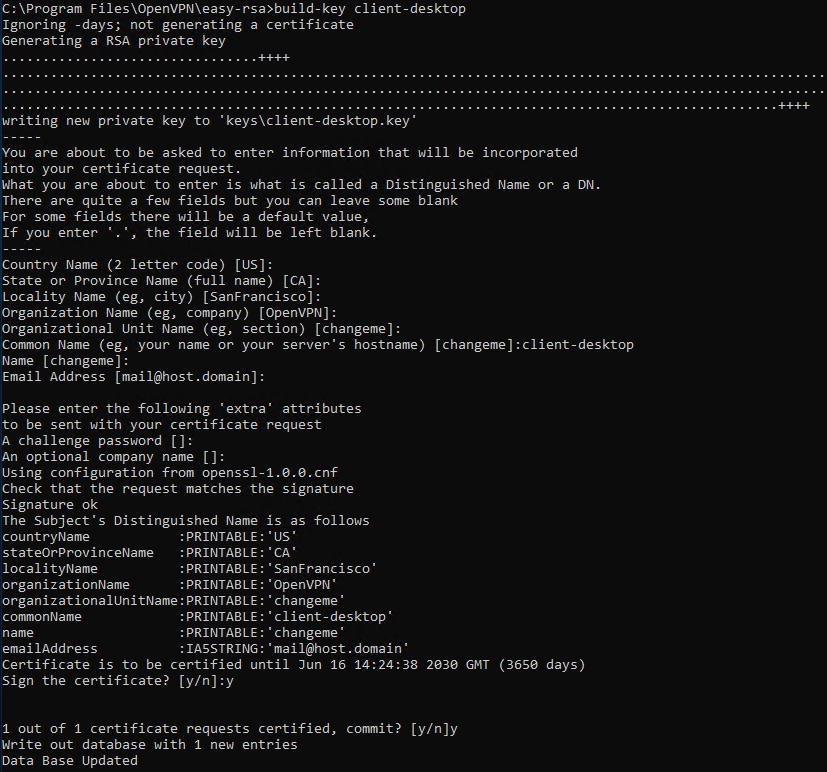

Mivel egy VPN-ben minden csatlakoztatott eszköznek felismerhetőnek kell lennie, a klienseknek is szükséges van pár kulcsra a kommunikációhoz. Még mindig a kiszolgálón belül, a terminálról és a ("C: \ Program Files \ OpenVPN \ easy-rsa") mappában írja be:

build-key client_name

Ebben az esetben adja meg a klienshez rendelendő általános nevet (mint a képen, ebben az esetben "client-desktop"-ot használtak) a "Common name" elem alatt.

Most el kell indítani a Diffie-Hellman kriptográfiai protokollt, amely lehetővé teszi a két beszélgetőpartner (szerver és kliens) számára, hogy megegyezzenek abban, hogy melyik "közös" kulcsot használják hitelesítési kulcsként egymás azonosítására. Ezután írja be:

build-dh

Ez a művelet a kiszolgáló hardverétől függően hosszú lehet, és nem igényel felhasználói beavatkozást.

Végül hozza létre a "ta.key" kulcsot a VPN biztonságának további növelése érdekében. Pontosabban, adjon meg egy TLS-hitelesítést, amely ellenőrzi a hálózaton keresztül mozgó csomagok integritását. Ezután írja be:

"C:\Program Files\OpenVPN\bin\openvpn.exe" --genkey --secret "C:\Program Files\OpenVPN\easy-rsa\keys\ta.key"

Szerver konfigurációs fájl létrehozása

Az OpenVPN már rendelkezik olyan konfigurációs fájlokkal, amelyek felhasználhatók a VPN helyes működéséhez szükséges konfiguráció előállítására.

Nyissa meg a Start -> All Programs -> OpenVPN -> OpenVPN Sample Configuration Files menüt és másolja a "server.ovpn" fájlt a "C: \ Program Files \ OpenVPN \ easy-rsa \ keys" mappába. Másolás után nyissa meg a Jegyzettömbbel:

notepad "C:\Program Files\OpenVPN\easy-rsa\keys\server.ovpn"

Ezután azonosítsa az elemeket:

- approx .crt

- cert server.crt

- key server.key

- dh dh2048.pem

és cserélje ki őket:

- ca "C: \\ Program Files \\ OpenVPN \\ config \\ ca.crt"

- cert "C: \\ Program Files \\ OpenVPN \\ config \\ server.crt"

- key "C: \\ Program Files \\ OpenVPN \\ config \\ server.key"

- dh "C: \\ Program Files \\ OpenVPN \\ config \\ dh2048.pem"

Alkalmazza ezeket a módosításokat, mentse és zárja be a fájlt.

Kliens konfigurációs fájl létrehozása

A Kliens konfigurációs fájljában végrehajtandó módosítások nagyon hasonlóak a Szervernél végrehajtottakhoz.

Nyissa meg a Start -> All Programs -> OpenVPN -> OpenVPN Sample Configuration Files menüt és másolja a "client.ovpn" fájlt a " C: \ Program Files \ OpenVPN \ easy-rsa \ keys " mappába. A másolás után nevezze át, és adja meg neki ugyanazt a "Common Name" nevet, amelyet a kulcsgenerálási fázisban használt (ebben az esetben "client-desktop"), és nyissa meg a Jegyzettömbbel.

notepad "C:\Program Files\OpenVPN\easy-rsa\keys\client-desktop.ovpn"

Ezután azonosítsa az elemeket:

- approx .crt

- cert server.crt

- key server.key

és cserélje ki őket:

- ca "C: \\ Program Files \\ OpenVPN \\ config \\ ca.crt"

- cert "C: \\ Program Files \\ OpenVPN \\ config \\ client-desktop.crt"

- key "C: \\ Program Files \\ OpenVPN \\ config \\ client-desktop.key"

Továbbá azonosítsa a my-server-1 1194 távoli bejegyzést, és cserélje ki a „my-server-1” szót a szerver IP-címére. Alkalmazza ezeket a módosításokat, mentse és zárja be a fájlt.

Ezen a ponton másolja át a következő fájlokat:

- ca.crt

- ta.key

- dh2048.pem

- server.crt

- server.key

- server.ovpn

A "C: \ Program Files \ OpenVPN \ config" mappában található művelet közvetlenül elvégezhető a robocopy eszközzel.

robocopy "C:\Program Files\OpenVPN\easy-rsa\keys\ " "C:\Program Files\OpenVPN\config\ " ca.crt ta.key dh2048.pem server.crt server.key server.ovpn

Csak másolja át a következő fájlokat:

- ca.crt

- ta.key

- client-desktop.crt

- client-desktop.key

- client-desktop.ovpn

A Kliens gépen a "C: \ Program Files \ OpenVPN \ config \" mappában.

Megjegyzés: Az OpenVPN GUI-t telepíteni kell az ügyfélre is, amint azt a kiszolgáló oktatóanyagának elején ismertetjük.

Ezen a ponton kattitonson a Start -> All Programs -> OpenVPN -> OpenVPN GUI menüre a Szerveren és a Kliensen is.

Az OpenVPN grafikus felülete megnyílik a tálcán, a jobb alsó sarokban. Kattintson a jobb gombbal a megfelelő OpenVPN ikonra, majd kattintson a "Csatlakozás" gombra.

Amikor az ikon zöldre vált, a kapcsolat a virtuális magánhálózattal létre jött, ea két eszköz, a kliens és a szerver az újonnan létrehozott VPN-en keresztül kommunikál.